Articles taggués ‘mobile’

Sécurité GSM : les attaques sur les portables en hausse de 614 % sur un an …

De mars 2012 à mars 2013, le nombre de programmes malveillants introduits subrepticement dans les téléphones munis d’internet a bondi de 614%, a calculé le cabinet Juniper, basé dans la Silicon Valley, en Californie (ouest).

De mars 2012 à mars 2013, le nombre de programmes malveillants introduits subrepticement dans les téléphones munis d’internet a bondi de 614%, a calculé le cabinet Juniper, basé dans la Silicon Valley, en Californie (ouest).

Les utilisateurs de smartphones ne sont pas à l’abri des pirates informatiques, qui ont multiplié les attaques sur le front des portables cette année, usant comme arme de la simple escroquerie commerciale jusqu’à l’espionnage industriel.

Selon une étude d’un cabinet américain parue ce mercredi, le nombre de programmes malveillants introduits subrepticement dans ces téléphones munis d’internet a bondi de 614% entre mars 2012 et mars 2013.

Android : 92% des attaques. Dans son étude, le cabinet Juniper, basé dans la Silicon Valley, en Californie (ouest) estime que le système d’exploitation de Google, Android, est particulièrement touché par ces attaques informatiques: il est concerné par 92% des attaques.

[…]

Par Nicolas Fertin pour lci.tf1.fr

En savoir plus :

Les PME sont elles aussi concernées par la problématique du BYOD …

Le nouveau rapport publié sur la sécurité mobile par Check Point Software Technologies met en évidence que les PME sont autant concernées que les grands comptes par les incidents de sécurité liés aux équipements mobiles.

A ceux qui pensaient que les PME étaient épargnés par d’éventuels incidents liés à l’usage des terminaux mobiles, il va falloir y repenser sérieusement. En effet, alors que 66% de grandes entreprises disposent de services informatiques qui gèrent les informations stockées sur les appareils mobiles, seulement 17% des petites entreprises ont une approche technique de la gestion du BYOD (Bring Your Onwn Device).

A ceux qui pensaient que les PME étaient épargnés par d’éventuels incidents liés à l’usage des terminaux mobiles, il va falloir y repenser sérieusement. En effet, alors que 66% de grandes entreprises disposent de services informatiques qui gèrent les informations stockées sur les appareils mobiles, seulement 17% des petites entreprises ont une approche technique de la gestion du BYOD (Bring Your Onwn Device).

[…]

Par ailleurs, le rapport indique que le coût des incidents de sécurité liés aux équipements mobiles dépasse en moyenne les 85 000 € pour 45% des PME de moins de 1 000 salariés.

Par Jérôme POUPONNOT pour chefdentreprise.com

En savoir plus :

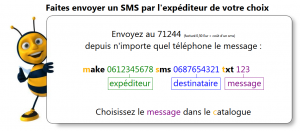

Usurpation d’identité par SMS, les dangers du SMS Spoofing …

Récemment découvert sur l’Internet mondial, Make SMS est un service décliné en français permettant de mettre en pratique un concept obscur appelé le SMS Spoofing. Cette technologie se base sur l’architecture d’un SMS composé d’un identifiant d’envoi (Sender ID), facilement manipulable. C’est en 2004 que ce « détournement » a été utilisé pour la première fois avec plus de 40,000 SMS envoyés falsifiés sur le réseau Verizon. De nombreux outils sont par la suite apparus, exclusivement réservés aux experts et initiés puis au fur et à mesure accessibles aux néophytes (applications Pocket PC notamment).

Récemment découvert sur l’Internet mondial, Make SMS est un service décliné en français permettant de mettre en pratique un concept obscur appelé le SMS Spoofing. Cette technologie se base sur l’architecture d’un SMS composé d’un identifiant d’envoi (Sender ID), facilement manipulable. C’est en 2004 que ce « détournement » a été utilisé pour la première fois avec plus de 40,000 SMS envoyés falsifiés sur le réseau Verizon. De nombreux outils sont par la suite apparus, exclusivement réservés aux experts et initiés puis au fur et à mesure accessibles aux néophytes (applications Pocket PC notamment).

Il existe désormais des services en ligne, principalement anglo-saxons permettant moyennant finance de réaliser du SMS Spoofing.

[…]

Les dérives avec ce type de services sont légion, il est possible d’arriver très vite à de l’usurpation d’identité. En effet, les virus sur mobiles étant particulièrement actifs depuis l’apparition des smartphones, une personne recevant un lien d’un contact de confiance n’y verra que du feu.

[…]

Par MATHIEU DENEL pour greyhat.fr

En savoir plus :

Sources : http://www.greyhat.fr/article-les-outils-de-sms-spoofing-ne-sont-pas-une-legende-118271519.html

Et aussi : http://www.ballajack.com/sms-communication-deux-telephones

Des mobinautes en quête de sécurité pour 77 % d’entre eux …

- La protection des données personnelles est un critère d’achat …

Photos, contacts, données bancaires: plus que des outils de communication, nos smartphones et tablettes sont des véritables mines d’informations confidentielles… à la merci d’un vol à l’arrachée ou d’un piratage.

Photos, contacts, données bancaires: plus que des outils de communication, nos smartphones et tablettes sont des véritables mines d’informations confidentielles… à la merci d’un vol à l’arrachée ou d’un piratage.

Une vulnérabilité dont les Français semblent avoir de plus en plus conscience: selon le baromètre de l’innovation BVA-20 Minutes-Syntec Numérique-01-BFM*, 77% des Français estiment ainsi que ces terminaux ne protègent pas correctement leurs données personnelles sur Internet.

[…]

- Potentiel business

Derrière ces craintes se profile aussi un fort potentiel commercial : les garanties sur la sécurisation inciteraient à l’achat 73% des sondés, qu’ils soient déjà utilisateurs ou non. «Dans un monde idéal sans inquiétude sur la sécurité, cela signifie que plus de Français s’équiperaient en tablettes et smartphone et que les utilisateurs seraient plus nombreux à acheter en ligne», résume Gaël Sliman directeur général adjoint de BVA.

[…]

*Réalisé les 28 et 29 mars 2013 auprès d’un échantillon représentatif de 1.019 personnes de 15 ans et plus (méthode des quotas)

L’Anssi publie un guide de bonne conduite pour veiller à la sécurité des entreprises …

L’ ANSSI a publié un guide contenant 40 règles pour veiller à l’hygiène informatique et à la sécurité informatique des des entreprises. Il s’agit de règles élémentaires et « ceux qui n’auront pas appliqué ces mesures ne pourront s’en prendre qu’à eux-mêmes » estime Patrick Pailloux, le directeur général de l’ANSSI.

L’ ANSSI a publié un guide contenant 40 règles pour veiller à l’hygiène informatique et à la sécurité informatique des des entreprises. Il s’agit de règles élémentaires et « ceux qui n’auront pas appliqué ces mesures ne pourront s’en prendre qu’à eux-mêmes » estime Patrick Pailloux, le directeur général de l’ANSSI.

Le document prendra en compte commentaires et suggestions jusqu’au 15 novembre prochain. Le DG de l’ANSSI indique « ces 40 règles doivent toutes être appliquées systématiquement, partout. Appliquer ces 40 règles garantira à vos systèmes d’information une meilleure résilience face aux cyberattaques, et donc protégera l’entreprise qui vous fait confiance pour sa sécurité informatique ».

[…]

- Afin qu’il puisse répondre à vos attentes et besoins, l’ANSSI souhaite recueillir votre avis sur ce projet.

Les observations, commentaires et propositions de modifications pourront être envoyés jusqu’au 15 novembre :

Par Julien Loubiere pour web-tech.fr et la rédaction de ssi.gouv.fr

En savoir plus :

Espionnage de GSM, l’espionnage informatique a encore de longues, très longues années devant lui …

- Un cheval de Troie SMS pour Android ; Le BlackBerry de DSK annoncé piraté et l´affaire des écoutes du journal News of the World piégé par un Trojan. Petit retour sur le piratage de votre téléphone portable.

Un peu comme dans les mauvais films et autres séries TV, l’informatique permet beaucoup de choses. En plus de réduire des scénarios déjà très fins, l’ordinateur et les pirates informatiques (Je ne parle même pas de Hackers, la différence n’existant pas dans la petite lucarne, NDLR), sont devenus les excuses magiques pour expliquer un problème, qu’il soit politique, économique… Premier cas, un logiciel malveillant communiqué via SMS fait une ponction dans les données des smartphones sous Android.

Kaspersky lab vient de mettre la main sur une série de SMS envoyés en Europe et au Canada. Un SMS Malveillant comportant un lien que des utilisateurs ont eu le malheur de suivre. Baptisé SMS.AndroidOS.Foncy, ce SMS pirate propose à Mme Michu de télécharger une application qui doit lui permettre de surveiller ses messages, ses appels, son trafic. Ce que n’a pas dit le pirate derrière ce SMS : la surveillance des données, c’est surtout le voleur qui va s’en charger. Une fois installé, l’outil indique ne pas être compatible avec la version Android sauvegardé dans l’appareil ainsi infiltré. Le temps que l’utilisateur désinstalle le « truc », les données de l’appareil sont déjà partis en Ukraine. A noter que le code malveillant diffusé 4 SMS en utilisant le carnet d’adresse de sa victime.

Kaspersky lab vient de mettre la main sur une série de SMS envoyés en Europe et au Canada. Un SMS Malveillant comportant un lien que des utilisateurs ont eu le malheur de suivre. Baptisé SMS.AndroidOS.Foncy, ce SMS pirate propose à Mme Michu de télécharger une application qui doit lui permettre de surveiller ses messages, ses appels, son trafic. Ce que n’a pas dit le pirate derrière ce SMS : la surveillance des données, c’est surtout le voleur qui va s’en charger. Une fois installé, l’outil indique ne pas être compatible avec la version Android sauvegardé dans l’appareil ainsi infiltré. Le temps que l’utilisateur désinstalle le « truc », les données de l’appareil sont déjà partis en Ukraine. A noter que le code malveillant diffusé 4 SMS en utilisant le carnet d’adresse de sa victime.

[…]

- Et si le complot était Chinois

[…]

- Espionner un portable, simple comme un coup de fil

Plusieurs possibilités pour espionner un téléphone portable. Le plus à la mode, l’installation d’un logiciel espion au sein même du smartphone. Il suffit de taper dans Google » GSM espion » ; » Espionnage téléphone » … pour voir apparaître des dizaines de propositions. Plusieurs « produits » réapparaissent souvent. Des payants, comme pour le Suisse Promibs ou les américains Flexispy et Global GSM Security. Du gratuit, chez Spytic. Il suffit d’installer une application pour débuter une surveillance, une interception ou « simplement » suivre le mobile. (ATTENTION : l’utilsation de ce type de logiciel est illégal dans un téléphonque qui n’est pas le votre, ndlr) Il faut, bien évidement, que le mobile espionné soit connecté et que l’APP soit validée. Pour installer cette application, un SMS piégé peut permettre l’installation du code malveillant. Voir notre partie liée au virus Android. Il est aussi possible de voir son portable piégé par un tiers mal intentionné. Il suffit de laisser votre mobile, dans une chambre d’hôtel par exemple, pour que le pirate installe son système d’espionnage en toute tranquillité. Pour finir, le plus simple des espionnages de téléphone portable se déroule, chaque jour, via le répondeur des mobiles. Qu’ils soient de nouvelles générations ou datant du XXème siècle. Pour finir, gare aux arnaques. Il en existe de toutes sortes, dont une, à la limite de la l’égalité. Une société Française propose une application qui permettrait « d’intercepter les SMS de tes contacts ». Bien évidement, ce n’est pas possible. L’application, qui coûte un abonnement de 5€ par mois, simule un espionnage. Il faut lire le petit texte placé dans un coin de la publicité pour apprendre que cette interception n’est rien d’autre qu’une « Simulation ludique. »

- Espionnage des espions

[…]

Bref, l’espionnage informatique a encore de longues, très longues années devant lui.

Par la rédaction pour datasecuritybreach.fr

En savoir plus :

source http://datasecuritybreach.fr/actu/espionnage-de-gsm-de-dsk-a-madame-michu/

Une application de plus pour pister ses proches …

Surtout destinée aux ados, l’application est censée permettre de géolocaliser le portable sur lequel elle est installée.

[…]

Une société propose depuis cette semaine un service présenté comme un système de géolocalisation des adolescents par leurs parents grâce à une application pour téléphone portable, rapporte « Le Parisien » du mardi 20 septembre : http://www.leparisien.fr/laparisienne/maman/si-on-peut-pister-son-ado-20-09-2011-1616270.php

Baptisé « MapMyMobile », ce petit programme s’installe sur le téléphone portable de la personne que l’on veut suivre. L’utilisateur pourra à partir de ce moment localiser le téléphone sur un plan ou sur une vue satellite type Google Map.

Baptisé « MapMyMobile », ce petit programme s’installe sur le téléphone portable de la personne que l’on veut suivre. L’utilisateur pourra à partir de ce moment localiser le téléphone sur un plan ou sur une vue satellite type Google Map.

Historique de déplacements

Les parents ont également la possibilité de consulter l’historique des déplacements de leurs enfants. Ils pourront même décider de zones pour lesquelles ils recevront un alerte par SMS ou email lorsque le téléphone « pisté » y entre ou en sort. Le service est facturé 7,90 euros pour deux mois ou 19 euros par trimestre et fonctionne sur les téléphones sous Androïd et BackBlerry.

Grâce à cette application, « on peut savoir à tout moment où est son ado, s’il est entré ou sorti du collège, s’il dort bien chez son copain après sa sortie en boîte », explique au « Parisien » Daniel Vassallucci, PDG la société qui commercialise « MapMyMobile », Mapping Control.

[…]

Si le but affiché est d’assurer la sécurité de ses enfants, se pose la question des détournements possibles de cette technologie. La société Mapping Control précise pourtant dans ses conditions générales que l’utilisateur s’engage à utiliser son application dans un cadre familial. Reste, même dans ces conditions, que « MapMyMobile » sera l’outil idéal pour traquer, par exemple, son conjoint…

Par Jérôme Hourdeaux pour nouvelobs.com

En savoir plus : http://hightech.nouvelobs.com/actualites/20110920.OBS0706/une-application-pour-pister-ses-proches.html

Menace sur les téléphones portables …

Les smartphones, nouvelles cibles privilégiées des hackers.

F-Secure est une des sociétés leader en matière de cyber-sécurité sur mobile. Mikko Hypponen dirige depuis 19 ans les laboratoires de recherche de la société. Il est aussi l’une des personnes les plus influentes dans le monde en matière de virus.

[…]

F-Secure est une des premières sociétés à travailler sur la protection des mobiles. Pour son directeur Kimmo Alkio, c’était une stratégie évidente : « En raison de la rapide évolution du nombre de smarthpone dans le monde, la prise conscience des défis en terme de sécurité augmente elle aussi de plus en plus rapidement ».

En effet en 2013, huit personnes sur dix accèderont à Internet via un terminal mobile. Avec 630 millions de personnes qui utilisent aujourd’hui la 3G et des marchés indiens et chinois très prometteurs, les créateurs de virus devraient se multiplier dans les années à venir.

[…]

La menace est donc proche et devrait s’amplifier dans les années à venir. A l’heure où l’on nous propose de payer nos achats en ligne sur mobile, nul doute que les entreprises devraient exiger des anti-virus livrés en kit, sur tous les Smartphone de leur personnel. Une question élémentaire de sécurité.

Par Ali LAIDI / Margaux DUQUESNE / Victoire MEYNIAL pour france24.com

En savoir plus :

Données privées que les applications mobiles transmettent à votre insu …

Les données personnelles permettent à la publicité ciblée d’être plus pertinente, et donc de rapporter plus aux développeurs qui acceptent de les livrer.

Localisation, âge, sexe, identifiants : la plupart des applications sur téléphone mobile envoient des données privées à des régies publicitaires sans que l’utilisateur en soit informé, selon une enquête du Wall Street Journal. Sur 101 applications populaires étudiées par le journal américain, moitié sur iPhone, moitié sur Android, 56 transmettent l’identifiant unique du téléphone, 47 donnent la localisation de l’utilisateur, et 5 livrent l’âge et le sexe du mobinaute sans qu’il se doute de rien.

[…]

IMPOSSIBLE DE DÉSACTIVER LE TRAÇAGE

Le Wall Street Journal pointe deux faiblesses dans la protection de la vie privée des mobinautes : l’impossibilité de désactiver a posteriori le traçage, et l’absence d’obligation pour les applications de disposer de règles de confidentialité, aussi bien sur l’Apple Store que sur l’Android Market.

Sur les 101 applications testées, 45 n’ont aucune règle de confidentialité, c’est-à-dire une déclaration écrite, consultable sur le site Internet de l’application ou dans le logiciel lui-même, indiquant comment sont traitées, utilisées et protégées les informations privées de l’utilisateur. Et si sur un ordinateur classique il est aisé de supprimer les cookies (qui contiennent des données de navigation) en quelques clics, la manœuvre est impossible sur un téléphone.

[…]

PROFILAGE POUR REVENUS PUBLICITAIRES

Ces données permettent à d’autres sociétés, comme Mobclix, de classer un utilisateur de smartphone dans 150 « segments » différents, allant du « militant écologiste » à la « femme au foyer ». Ainsi, explique le Wall Street Journal, le segment des « joueurs acharnés » est constitué par« des hommes âgés de 15 à 25 ans, ayant plus de 20 applications sur leurs téléphones, et passant plus de 20 minutes sur chacune d’entre elles ».

Grâce à ce profilage, la société peut proposer les publicités les plus adaptées à la cible, et le développeur de l’application peut améliorer ses revenus issus de la publicité. Selon le créateur de l’application DailyHoroscope sur Android, qui a refusé de livrer certaines données aux régies, la publicité ciblée, basée sur le lieu où se trouve l’utilisateur, rapporterait de deux à cinq fois plus que la publicité classique.

[…]

Par Le Monde.fr

En savoir plus :

Dans Newsweek : "Un espion qui tient dans la main"

Il est désormais possible de télécharger par connexion sans fil dans n’importe téléphone mobile un programme permettant de le mettre sur écoute. Cet article a été publié dans Newsweek, le 8 juin 2009.

Les logiciels d’espionnage prospèrent sur iPhone, BlackBerry et autres « smart phones » (Reuters)

Ne parlez pas : votre téléphone mobile vous écoute peut-être secrètement. Grâce à de récents développements dans le domaine des logiciels de « spyphone », ou espionnage téléphonique, un barbouze improvisé peut aujourd’hui télécharger par connexion sans fil dans n’importe téléphone mobile un programme permettant de le mettre sur écoute. Ces logiciels sont peu coûteux, et le transfert ne requiert aucune formation particulière. L’apprenti espion doit pouvoir accéder à votre téléphone afin de presser les touches autorisant le téléchargement, ce qui ne prendra que quelques minutes — autant environ que de télécharger une sonnerie.

Cette nouvelle génération, plus simple d’emploi, de logiciels d’espionnage sur mobile est depuis l’an dernier disponible à grande échelle — et ouvre des possibilités stupéfiantes. Les derniers logiciels peuvent discrètement activer le microphone intégré de l’appareil, quand bien même aucun appel n’est passé, ce qui permet à un espion d’écouter ce qui se dit dans une pièce se trouvant à l’autre bout du monde. La cible n’en saura pas plus : les données transmises en secret n’apparaissent ni sur les listes d’appels ni sur les factures téléphoniques.

Plus de 200 entreprises vendent des logiciels d’espionnage téléphonique en ligne, pour aussi peu que 50 dollars (quelques logiciels coûtent plus de 300 dollars). Les éditeurs sont réticents à rendre publics leurs chiffres de ventes. Mais de l’avis de certains experts — enquêteurs privés ou consultants en lutte anti-écoute, sécurité informatique et étude du marché des télécommunications — un nombre surprenant de gens utilise un mobile détourné, généralement par un conjoint, amant, parent ou collègue de travail. De nombreux employés, selon les experts, espèrent mettre à jour les manœuvres malhonnêtes d’un chef, avant d’en alerter anonymement le patron. Max Maielllaro, qui dirige Agata Christie Investigation, une firme d’enquêtes privées de Milan, estime que 3 % des mobiles en France et en Allemagne sont sur écoute, et 5 % environ pour la Grèce, l’Italie, la Roumaine et l’Espagne. James Atkinson, expert en espionnage téléphonique auprès du Granite Island Group, une entreprise de consultants en sécurité de Gloucester, Massachusetts, estime à 3 % la proportion de téléphones sur écoute aux Etats-Unis (ces estimations ne prennent pas en compte les écoutes ordonnées par le gouvernement). Quand bien même les chiffres seraient surévalués, il apparaît clairement que des citoyens habituellement respectueux de la loi n’hésitent pas à transgresser la loi sur le respect de la vie privée.

Si les logiciels d’espionnage prospèrent sur iPhone, BlackBerry et autres « smart phones », c’est qu’ils offrent une abondante puissance de calcul. Aux Etats-Unis, la généralisation des réseaux GSM, plus vulnérables que les technologies précédentes, a également développé le réservoir des victimes potentielles. Développé pour les services officiels, un de ces logiciels d’espionnage accompagne un texto et s’installe automatiquement sur le téléphone de la victime à son ouverture, selon un développeur italien qui a requis l’anonymat. On s’inquiète de voir le logiciel se retrouver entre les mains de criminels.

Cette situation difficile est en partie le résultat de la décision d’Apple, Microsoft et Research In Motion (constructeur du BlackBerry) d’ouvrir leurs téléphones aux développeurs d’application indépendants, ouvrant ainsi la porte aux « spyware ». Antivirus et autres logiciels de sécurité conçus pour les ordinateurs requièrent trop de puissance de calcul, même pour un « smart phone ». Bien qu’il existe des logiciels de sécurité adaptés aux téléphones, globalement, leurs utilisateurs n’ont pas encore réalisé l’importance de la menace. Si la vogue de l’espionnage continue de se répandre, cela pourrait changer très vite.

Par Benjamin Sutherland

Traduction française de David Korn

http://tempsreel.nouvelobs.com/actualites/medias/multimedia/20090612.OBS0337/dans_newsweek__un_espion_qui_tient_dans_la_main.html