Adoption de nouvelles règles pour lutter contre le blanchiment d’argent …

Le Parlement a adopté un ensemble de lois qui renforce l’arsenal d’instruments européens de lutte contre le blanchiment d’argent et le financement du terrorisme.

Comment la Russie fabrique de fausses Citroën C5 Aircross avec l’aide d’un industriel chinois …

Une usine Citroën en Russie, qui s’est arrêtée de produire en raison de la guerre en Ukraine et a été vendue symboliquement à un autre groupe, a mystérieusement repris ses activités sans l’aval de Stellantis.

RH et protection des données personnelles : comment éviter les fuites ?

Dans notre ère numérique, les données personnelles sont devenues une ressource essentielle pour les entreprises. Cependant, la collecte et le traitement de ces informations exposent également les entreprises à des risques majeurs tels que les fuites de données. Pour éviter ces risques, il est important que les dirigeants d’entreprise prennent des mesures pour protéger les données personnelles de leurs employés et clients.

Pourquoi le chiffrement des messageries inquiète les autorités …

Rendant les messages uniquement accessibles à l’expéditeur et au destinataire, les autorités estiment que le chiffrement protège les criminels et affaiblit la lutte contre ces derniers.

Scandales d’espionnage : les capitales de l’UE en état d’alerte avant les élections de juin …

L’Allemagne a récemment été le théâtre de plusieurs arrestations pour espionnage présumé pour le compte de la Russie et de la Chine, mais la menace est présente dans l’ensemble de l’UE, et plusieurs agences nationales tirent la sonnette d’alarme, notamment à l’approche des élections.

Sport 2000 victime d’une cyberattaque, un gang de pirates français soupçonné de vendre les données de 4 millions de clients …

Le site web de l’entreprise française de vente d’équipements et de vêtements de sport annonce avoir subi une cyberattaque le 19 avril 2024. Les données personnelles de plus de 4 millions de clients seraient déjà en vente sur le dark web. Les soupçons planent sur le groupe francophone Epsilon.

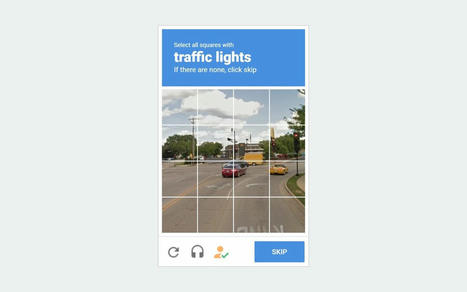

Vous n’êtes pas fou, prouver que « vous n’êtes pas un robot » devient bien de plus en plus difficile …

Vous avez le sentiment que les fameuses énigmes CAPTCHAdeviennent de plus en plus tordues, et qu’il devient parfois difficile de passer cette étape pour accéder un contenu ? C’est normal, car cette méthode visant à éloigner les robots gagne en complexité.

Fraude sociale : dix centres dentaires déconventionnés par la Sécurité sociale …

La Sécurité sociale a décidé de déconventionner dix centres dentaires, accusés de fraude. L’Assurance maladie soupçonne le réseau Nobel Santé+ de factures fictives ou abusives.

La France est le 4e pays où les adresses email sont le plus piratées …

Selon le classement Surfshark, la France est le 4e pays où les adresses mail sont le plus piratées. En première position se trouvent les États-Unis avec plus de 3 milliards de courriels compromis.

Les escroqueries à l’offre d’emploi explosent en France …

Ces arnaques, qui consistent à faire croire à une personne qu’elle est embauchée dans une entreprise pour lui soutirer de l’argent ou des données personnelles, enregistrent une hausse vertigineuse. Et cela risque d’empirer après le piratage de France Travail (ex-Pôle Emploi), qui concerne les données de 43 millions de personnes.