Articles taggués ‘étude’

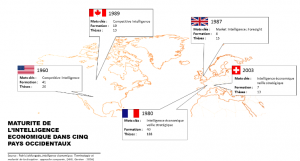

Approche comparée, Intelligence économique, terminologie et maturité de la discipline.

Intelligence économique : terminologie et maturité de la discipline. Approche comparée.

Intelligence économique : terminologie et maturité de la discipline. Approche comparée.

L’Intelligence économique (IE) est une discipline dont les nombreuses définitions empêchents a bonne compréhension. Le champ sémantique de l’IE est très vaste et les termes employés nombreux, ce qui rend la discipline confuse pour la plupart des bénéficiaires de prestations d’IE. De plus, chaque pays possède ses propres interprétations et ses notions. Ce travail a pour but de comparer les différentes visions de la discipline au sein de cinq pays : les Etats-Unis, le Canada, le Royaume-Uni, la France ainsi que la Suisse. L’étude et la comparaison de ces différentes visions permettra de comprendre où se situe la Suisse en terme d’IE par rapport aux autres pays et définir s’il existe une pratique helvétique de l’IE. Le présent travail a été réalisé pour la société Pélissier&Perroud (P&P), qui se présente comme une référence en termes de prestations de service en IE auprès des entreprises suisses. Pour crédibiliser cette référence, P&P souhaite s’appuyer sur un discours scientifique afin de démontrer son expertise dans le domaine.

[…]

Par Patricia MURÇA MORGADO

En savoir plus :

Source http://doc.rero.ch/record/278101/files/TDB_Morgado_Patricia.pdf

Sécurité informatique : êtes-vous prêt ?

En 2016, la sécurité informatique est devenu un sujet de préoccupation pour tous :

En 2016, la sécurité informatique est devenu un sujet de préoccupation pour tous :

Particulier, entreprises, organisations, gouvernements… En effet, tandis que les pirates se sont peu à peu professionnalisés, et tirent désormais des revenus de leurs exactions, le nombre d’attaques informatiques ne cessent de croître (+51% en France selon l’étude PwC « Global State of Information Security », octobre 2015). Parce que sur le web, tout est affaire d’inter-dépendance, tout le monde est concerné, du blog perso à la multinationale, ou du simple particulier qui possède chez lui une webcam ou un appareil photo connecté à Internet, car sites webs et objets connectés de toutes tailles et de toutes provenances peuvent servir à la réalisation d’une attaque informatique de grande ampleur.

- Protection personnelle : sur la plan individuel, pour se protéger, il est possible desouscrire à une cyber-assurance. Selon une étude Pwc – Ifop, moins de 6% desparticuliers seraient assurés contre le risque de cyber-criminalité. L’objectif de cetype d’assurance est de protéger l’accès à son compte bancaire et à ses moyens depaiement, se protéger contre le risque d’usurpation d’identité ou encore, protéger les données personnelles des enfants ou des membres de la famille.

- Protection des entreprises : Pour les entreprises, l’heure n’est plus à la passivité,l’heure est à l’action ! Chaque entreprise doit prévoir en son sein des mesuresspécifiques pour réduire le risque de cyber-ciminalité et préserver son capital Identifier les points d’entrées des menaces (phishing, emailfrauduleux, absence de mises à jour logiciels…) et établir des actions enconséquence (sensibilisation du personnel, centralisation ou délégation des mises àjour, antivirus, gestion des accès, gestion des appareils connectés au réseau del’entreprise etc.)

Quelques chiffres :

- Plus de la moitié des entreprises françaises n’ont pas encore de plan d’action 100%opérationnel pour répondre à une cyberattaque, selon Jean-Louis Di Giovanni,associé PwC du département Litiges et Investigations.

- La France fait partie des dix pays où la cybercriminalité est la plus active, après laChine, les États-Unis et l’Inde, selon le 21e rapport de Symantec sur les

- En 2015, le vol de données a fait 2 millions de victimes en France, selon un rapportde Phishing Initiative.

- 85% des entreprises refusent de dévoiler la quantité de données perdues.Dans le cadre d’une démarche globale de sensibilisation à la sécurité informatique.

Ivision, prestataire informatique spécialisé en infogérance et en hébergement professionnel, lance une étude baptisée “Sécurité informatique, et vous, où en êtes-vous ? ” Quelques minutes suffisent pour répondre au questionnaire et tenter de remporter l’un des lots high-tech mis en jeu. De plus, tous les participants recevront les résultats de l’étude dans leur boite mail sous la forme d’un dossier spécial, pour mieux appréhender le niveau de sécurité de leur organisation.

Pour participer, rendez-vous à l’adresse : http://www.ivision.fr/inbound/be4lo3n8i

Par la rédaction de ivision.fr

Source : http://www.ivision.fr/enquete-securite-informatique/

Les identifiants et mots de passe les plus piratés …

Une étude révèle les identifiants et mots de passe que les pirates informatiques essaient le plus de forcer.

Une étude révèle les identifiants et mots de passe que les pirates informatiques essaient le plus de forcer.

Les statistiques sur les mots de passe les plus utilisés sur les ordinateurs, smartphones ou tablettes tactiles sont des grands classiques. En la matière, l’étude annuelle de Splashdata fait référence, avec son lot de mots de passe toujours aussi communs malgré les mises en garde régulières de la part des experts en sécurité informatique. La dernière étude publiée par Rapid7 (en anglais) innove, puisqu’elle se concentre sur le comportement des hackers. Cette fois, cette société de protection informatique a voulu savoir quels sont les identifiants et les mots de passe que les pirates testent le plus dans leurs tentatives de hacking.

[…]

Par heso59 pour commentcamarche.net

En savoir plus :

Source http://www.commentcamarche.net/news/5867842-comment-les-mots-de-passe-sont-pirates

Crédit Photo : Shutterstock

Étude 2015 sur les perspectives de développement des professionnels de l’IE …

Première étude sur les perspectives de développement des professionnels de l’Intelligence Économique, réalisée par MIRESO en partenariat avec le Synfie, l’Ecole de Guerre Economique et le blog de l’information stratégique.

Première étude sur les perspectives de développement des professionnels de l’Intelligence Économique, réalisée par MIRESO en partenariat avec le Synfie, l’Ecole de Guerre Economique et le blog de l’information stratégique.

- Quels sont les enjeux de l’étude ?

Cette étude a vocation à renforcer la connaissance mutuelle des acteurs sur leur secteur d’activité et d’aider les organisations professionnelles de défense et de promotion à améliorer leur offre de service et leurs orientations stratégiques en termes d’actions de support, de mutualisation de moyens et de collaboration.

Attentive à la qualité de de ses prestations et pour lui permettre d’accompagner les acteurs de l’IE dans l’atteinte de leurs objectifs, notre équipe, fortement impliquée dans le développement de ses clients en France et à l’étranger, souhaite mieux cerner les enjeux auxquels les professionnels devront faire face dans les années qui viennent. Il nous paraît indispensable d’être au plus proche des problématiques que les professionnels rencontrent.

- Comment participez ?

Par soucis d’éthique et pour favoriser la sincérité des réponses, le traitement de cette étude se fait en accès restreint et sécurisé. Les premiers résultats de cette étude seront restitués lors de la conférence annuelle du SYNFIE. Pour ceux qui le souhaiteraient, leur positionnement individuel pourra faire l’objet d’une restitution lors d’un entretien privé avec Mireso.

Par Nathalie GRASSELLI pour mireso.com

En savoir plus :

Source : https://mireso.com/enquete-acteurs-de-lie/

Crédit photo Pixabay

La faille de sécurité informatique côté utilisateur …

Une étude révèle un manque de cohérence entre les craintes exprimées par les internautes au sujet de la sécurité des données personnelles et leur comportement.

Une étude révèle un manque de cohérence entre les craintes exprimées par les internautes au sujet de la sécurité des données personnelles et leur comportement.

Alors que l’actualité récente montre des systèmes informatiques sujets à de nombreuses failles de sécurité, une étude commandée par Newmanity et réalisée par BVA Opinion, avec le concours de 1181 personnes, a voulu montrer ce qu’il en était côté utilisateurs.

D’après les réponses données, il ressort que 69 % se préoccupent des données relatives à leur vie privée, alors qu’ils sont à peine 28 % dès lors que cela concerne la vie professionnelle.

[…]

Pourtant, malgré cette méfiance, certaines choses peinent à devenir des réflexes chez les utilisateurs, comme supprimer de temps en temps son historique de navigation ou se déconnecter de sa boite e-mail.

[…]

Par Dimitri T pour generation-nt.com

En savoir plus :

Crédit Photo : Shutterstock

La sécurité des objets connectés ?

Une enquête menée par le cabinet Vanson Bourne montre que les responsables informatiques français sont nombreux à s’impliquer dans des projets liés aux objets connectés. Cela ne les empêche pas de se montrer particulièrement vigilants sur les risques qui en découlent en matière de sécurité.

Une enquête menée par le cabinet Vanson Bourne montre que les responsables informatiques français sont nombreux à s’impliquer dans des projets liés aux objets connectés. Cela ne les empêche pas de se montrer particulièrement vigilants sur les risques qui en découlent en matière de sécurité.

Alors que l’on pensait que les responsables informatiques français étaient plutôt frileux en matière d’objets connectés, les résultats d’une enquête menée par le cabinet Vanson Bourne pour le compte de Trend Micro montrent que cela n’est vraiment pas le cas. Parmi les 800 responsables informatiques dans le monde interrogés en novembre 2014, 86% des répondants français (100 au total) vont ainsi jusqu’à encourager l’utilisation des objets connectés dans leur organisation.

[…]

Par Dominique Filippone pour lemondeinformatique.fr

En savoir plus :

Crédit Photo : Shutterstock

Etude sur les projets réglementaires de protection du secret des affaires …

Quand la volonté déclarée du législateur français est de « devancer et d’amplifier la transposition de la future Directive » relative à la protection des savoir-faire et des informations non divulguées (secret d’affaires) contre l’obtention, l’utilisation et la divulgation illicites !

Quand la volonté déclarée du législateur français est de « devancer et d’amplifier la transposition de la future Directive » relative à la protection des savoir-faire et des informations non divulguées (secret d’affaires) contre l’obtention, l’utilisation et la divulgation illicites !

Le 16 juillet 2014, en pleine période estivale, un projet de loi sur la protection du secret des affaires a été enregistré, sous le n° 2139, à l’Assemblée nationale. Ce projet constitue le résultat des réflexions d’un groupe de travail fédéré autour du député Jean-Jacques URVUAS, Président de la Commission des lois, succédant ainsi « à Monsieur Bernard CARAYON, dont il est le pendant au sein du PS en matière de sécurité et intelligence économique ».

[…]

En définitive, ces projets de protection du secret des affaires vont dans le bon sens. Néanmoins, la définition du secret des affaires est particulièrement large puisqu’elle vise toute information secrète procurant une valeur économique à son détenteur légitime, peu importe sa nature technique, stratégique, financière, etc. La CCI de Paris dans ses prises de position concernant la précédente proposition de loi sur la protection du secret des affaires, dite loi « Carayon » proposait à cet égard que soit détaillé « un « tronc-commun » – indicatif et non restrictif – d’informations pouvant relever du secret des affaires selon les secteurs d’activité des entreprises via, par exemple de nouvelles normes ISO ».

[…]

Par Me Delphine BASTIEN sur cabinetbastien.fr

En savoir plus :

Image By : RestrictedData

Les PME sont-elles capables de protéger les données ?

EMC Corporation publie les résultats de son baromètre annuel mondial analysant les habitudes et le niveau de confiance des utilisateurs sur Internet. Baptisée « EMC Privacy Index », cette étude a été menée auprès de 15 000 participants dans 15 pays. Cliquez ici pour consulter le rapport complet, avec les résultats par pays. Quelles attentes et quelle perception du droit à la confidentialité en ligne ?

EMC Corporation publie les résultats de son baromètre annuel mondial analysant les habitudes et le niveau de confiance des utilisateurs sur Internet. Baptisée « EMC Privacy Index », cette étude a été menée auprès de 15 000 participants dans 15 pays. Cliquez ici pour consulter le rapport complet, avec les résultats par pays. Quelles attentes et quelle perception du droit à la confidentialité en ligne ?

[…]

Malgré les risques encourus, la plupart des internautes disent ne prendre aucune mesure particulière pour préserver leur confidentialité. Ils estiment que la protection de leurs informations revient à ceux qui les détiennent, notamment les administrations et les entreprises.

[…]

Par JulieM pour info-utiles.fr

En savoir plus :

Source http://www.info-utiles.fr/modules/news/article.php?storyid=10516

Et aussi http://www.globalsecuritymag.fr/Barometre-EMC-Privacy-Index-50-des,20140612,45640.html

Quels sont les enjeux de l’information économique et financière ? (Vidéo)

Mesurer la solvabilité d’un partenaire qu’il soit client ou fournisseur est cruciale par ces temps difficiles. Pour cela, il existe différentes solutions sur le marché. Chacun des acteurs puisent et condensent l’information économique et financière pour la redistribuer aux dirigeants et managers sous forme de rapport.

Mesurer la solvabilité d’un partenaire qu’il soit client ou fournisseur est cruciale par ces temps difficiles. Pour cela, il existe différentes solutions sur le marché. Chacun des acteurs puisent et condensent l’information économique et financière pour la redistribuer aux dirigeants et managers sous forme de rapport.

Lorsqu’une information économique et financière sur une entité est à jour, elle permet à un manager, un dirigeant de mesurer le risque qu’il encoure à collaborer avec une autre entité.

[…]

[…]

Par :

Invité : Christian Guibert, Responsable Marketing et Communication Creditsafe France

Animateur Stratégie et Intelligence économique : Jérôme Bondu, Dirigeant d’Inter-Ligere

Production : Franck Herbault & Bernard Berge (Yodise TV)

Réalisation : Bernard Berge (Yodise TV)

Rédaction : Franck Herbault

En savoir plus :

Publication des photos sur Internet : comment partager sans se sur-exposer ?

Chaque jour plus de 300 millions de photos sont partagées sur les réseaux sociaux. Au moment où les appareils photos deviennent connectés, où les applications photos sur mobile facilitent le partage, les photos et les vidéos constituent le cœur d’activité du Web social. Quels sont les comportements, les perceptions, les stratégies des internautes en termes de partage et d’identification des photos sur Internet ? Quelle maîtrise ont-ils des outils qui permettent d’en contrôler la visibilité et la sécurité ? La CNIL a demandé à TNS Sofres de mener une étude auprès des internautes afin de comprendre quelle place occupent aujourd’hui les photos dans la vie numérique. Cette étude révèle une ambivalence des comportements et des perceptions, ainsi que des pratiques très différentes selon les âges. Enfin, elle souligne une demande sociale forte pour la simplification des paramètres de confidentialité.

Chaque jour plus de 300 millions de photos sont partagées sur les réseaux sociaux. Au moment où les appareils photos deviennent connectés, où les applications photos sur mobile facilitent le partage, les photos et les vidéos constituent le cœur d’activité du Web social. Quels sont les comportements, les perceptions, les stratégies des internautes en termes de partage et d’identification des photos sur Internet ? Quelle maîtrise ont-ils des outils qui permettent d’en contrôler la visibilité et la sécurité ? La CNIL a demandé à TNS Sofres de mener une étude auprès des internautes afin de comprendre quelle place occupent aujourd’hui les photos dans la vie numérique. Cette étude révèle une ambivalence des comportements et des perceptions, ainsi que des pratiques très différentes selon les âges. Enfin, elle souligne une demande sociale forte pour la simplification des paramètres de confidentialité.

PRINCIPAUX CONSTATS DE L’ÉTUDE

Les photos, vecteur central du « marketing de soi »

- 58% des internautes déclarent publier des photos sur des sites, blogs ou réseaux sociaux. Ce chiffre atteint 86% chez les 18-24 ans.

- Plus de la moitié des internautes (54%) prennent des photos d’abord dans le but de les publier.

- Plus de 40% des internautes avouent rechercher des photos d’eux ou d’autres personnes via un moteur de recherche, par curiosité ou avant un rendez-vous par exemple.

Près de 60% chez les 18-24 ans.

CONSULTER L’ÉTUDE ICI

[…]

Par la rédaction de la CNIL sur www.cnil.fr

En savoir plus :