Articles taggués ‘pc’

Cybercrime : les spécialistes sonnent l’alarme (Radio) …

Pour les spécialistes, nous ne sommes pas à l’abri d’un véritable « Pearl Harbour » numérique, une attaque surprise qui pourrait mettre à mal de très nombreux pays, incapable de se défendre contre ces ennemis invisibles qui profitent des failles de nos systèmes informatiques.

Pour les spécialistes, nous ne sommes pas à l’abri d’un véritable « Pearl Harbour » numérique, une attaque surprise qui pourrait mettre à mal de très nombreux pays, incapable de se défendre contre ces ennemis invisibles qui profitent des failles de nos systèmes informatiques.

Qui sont les coupables de ces cybercrimes ? Dans quel but agissent-ils ?

Avec mes invités, nous dressons un état des lieux, après le cyberdésastre de WannaCry, le logiciel maléfique qui a bloqué des centaines de milliers d’ordinateurs, il y a 15 jours, dans plus d’une centaine de pays, et en France, entre autres, la société Renault.

[…]

[…]

Par

En savoir plus :

Source http://www.rtl.fr/actu/societe-faits-divers/le-cybercrime-7788810962

Crédit Photo : Shutterstock

Apprendre aux entreprises à se méfier des pirates informatiques …

La troisième édition du Cyber@Hack se fixe comme objectif de sensibiliser les acteurs économiques sur les dangers du piratage informatique. Des ateliers démontreront comment ces pirates opèrent pour voler des données confidentielles.

La troisième édition du Cyber@Hack se fixe comme objectif de sensibiliser les acteurs économiques sur les dangers du piratage informatique. Des ateliers démontreront comment ces pirates opèrent pour voler des données confidentielles.

Qui n’a pas déjà vu sa messagerie piratée, son PC hacké au point de ne plus accéder à ses dossiers ou son identité usurpée sur certains réseaux sociaux ? C’est en partant de ce constat queiTrust, société toulousaine experte en cybersécurité, et Epitech, école de l’innovation, ont décidé d’organiser la manifestation « Cyber@Hack ».

Le 23 septembre à Toulouse aura lieu la troisième édition. « Aujourd’hui tout le monde en parle, alors qu’il y a trois ans le sujet n’était pas très connu », explique Marion Godefroy, chargée de communication chez iTrust. « Le problème est que beaucoup d’entreprises estiment qu’elles sont assez protégées et pensent qu’elles n’intéressent pas les pirates. C’est faux ! »

[…]

Par Philippe Font pour touleco.fr

En savoir plus :

Source http://www.touleco.fr/Cyber-hack-veut-apprendre-les-entreprises-a-se-mefier-des,19874

Crédit Photo : Shutterstock

USB et ondes qui espionnent votre PC …

Des chercheurs israéliens ont prouvé que l’on pouvait exfiltrer des données d’un ordinateur en s’appuyant sur les émanations radioélectriques d’une connexion USB.

Des chercheurs israéliens ont prouvé que l’on pouvait exfiltrer des données d’un ordinateur en s’appuyant sur les émanations radioélectriques d’une connexion USB.

[…]

Des chercheurs de l’université israélienne Ben Gourion viennent maintenant de présenter une méthode alternative très intéressante. Baptisée « USBee », elle permet d’exfiltrer des données d’un ordinateur non connecté par le biais d’un matériel quelconque connecté en USB, tels que les clés USB ou les smartphones. Pour que cela fonctionne, il faut arriver à infecter cet ordinateur avec le malware USBee.

Ce n’est pas forcément très simple, mais peut-être plus que de trafiquer physiquement un câble de connexion. L’histoire de Stuxnet a montré que l’on pouvait propager un ver sur des infrastructures informatiques non connectés, au moyen de clés USB justement.

[…]

Par Gilbert KALLENBORN pour 01net.com

En savoir plus :

Crédit Photo : Shutterstock

Sécurité informatique pour le particulier …

J’ai beaucoup aimé le petit guide d’hygiène informatique édité par l’ANSSI [PDF] à destination des responsables informatiques d’entreprises.

J’ai beaucoup aimé le petit guide d’hygiène informatique édité par l’ANSSI [PDF] à destination des responsables informatiques d’entreprises.

Malheureusement, il n’existait rien de tel pour les particuliers, alors j’ai décidé de m’y atteler. Si vous lisez mon site depuis longtemps, je ne vais pas vous apprendre grand-chose dans ce guide, car je dispense ce genre de conseils depuis plus de 11 ans maintenant, mais pour ceux qui prennent le train en marche ou qui cherchent un document de synthèse à donner à leurs amis ou leur famille, vous êtes au bon endroit.

Vous trouverez donc ici 17 règles (pour reprendre la terminologie utilisée par l’ANSSI) qui sont plus des conseils avisés pour tous ceux qui débutent et qui sont un peu perdus avec la sécurité de leur ordinateur ou de leur mobile.

[…]

Par la rédaction de korben.info

En savoir plus :

Source : http://korben.info/n-guide-hygiene-informatique-particulier.html?linkId=21411507

Crédit Photo : Shutterstock

Les salariés sont inquiets pour la vie privée face aux nouvelles technologies …

56% des répondants à l’enquête mondiale Global Evolving Worforce menée par TNS pensent que la technologie évolue trop rapidement et qu’elle aura un impact négatif sur eux. Ils s’attendent à une automatisation des tâches et craignent que le big data n’entrave leur liberté individuelle.

56% des répondants à l’enquête mondiale Global Evolving Worforce menée par TNS pensent que la technologie évolue trop rapidement et qu’elle aura un impact négatif sur eux. Ils s’attendent à une automatisation des tâches et craignent que le big data n’entrave leur liberté individuelle.

Si les utilisateurs sont persuadés que leurs smartphones, tablettes, PC portables et autres équipements informatiques les rendent plus productifs au bureau, ils s’inquiètent du rôle croissant de la technologie dans leur vie privée.

[…]

[…]

Par Véronique Arène pour lemondeinformatique.fr

En savoir plus :

Crédit Photo : Shutterstock

Computrace, le mouchard secrètement installé dans votre PC …

Et si je vous disais qu’il y a dans votre ordinateur un mouchard que vous ne pouvez pas enlever, qui a été mis en place par le constructeur, qui est sur les listes blanches de la plupart des antivirus et dont vous n’avez jamais entendu parler ?

Et si je vous disais qu’il y a dans votre ordinateur un mouchard que vous ne pouvez pas enlever, qui a été mis en place par le constructeur, qui est sur les listes blanches de la plupart des antivirus et dont vous n’avez jamais entendu parler ?

[…]

En effet, l’éditeur d’antivirus Kaspersky a fait une drôle de découverte. Computrace Absolute est un logiciel qui, officiellement, permet de géolocaliser un PC, le contrôler à distance ou récupérer des fichiers.

Il est loin d’être le seul, mais selon Kaspersky, le logiciel serait intégré dans la totalité des bios des cartes mères présentes aujourd’hui sur le marché, et ce, de manière volontaire de la part des constructeurs. En clair, tous les PC embarquent un bout de code qui le rend potentiellement accessible et contrôlable par des personnes mal intentionnées. De plus, même en flashant le bios, le logiciel ne peut être supprimé !

[…]

Par Korben et Nicolas Catard sur korben.info et begeek.fr

En savoir plus :

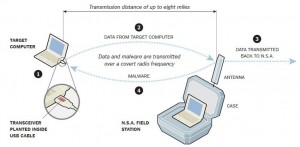

La NSA espionne aussi les ordinateurs non connectés …

En insérant un émetteur radiophonique sur un ordinateur, la NSA pourrait s’y connecter même si la machine n’est pas reliée à Internet, révèle mercredi le New York Times.

En insérant un émetteur radiophonique sur un ordinateur, la NSA pourrait s’y connecter même si la machine n’est pas reliée à Internet, révèle mercredi le New York Times.

[…]

A l’ancienne. La NSA a déjà mis sur écoute un bon paquet de systèmes dans le monde, qu’elle surveille via les réseaux mobiles, l’infrastructure de fibre optique ou divers technologies. Le New York Times révèle qu’elle s’est aussi ménagée un accès aux ordinateurs non connectés au réseau, via une technologie de transmission radio. Le schéma disponible sur le site du journal fait étrangement penser à un dispositif clandestin de captation de la radio, qu’on ne retrouve plus que dans les films sur la Seconde guerre mondiale. Las, loin du cliché du résistant caché dans sa cave, la NSA a mis au point un outil systématique pour espionner 100 000 ordinateurs ciblés dans le monde entier.

[…]

Par la rédaction de zdnet.fr

En savoir plus :

Et encore : http://www.nytimes.com/2014/01/15/us/nsa-effort-pries-open-computers-not-connected-to-internet.html

Les « creepwares » ou « furtiviciels », nouvelles menaces pour la vie privée …

Ces chevaux de Troie, des « RAT » (pour Remote Access Trojan), permettent de prendre insidieusement le contrôle à distance de l’ordinateur de leurs victimes et exécutent différentes opérations comme :

Ces chevaux de Troie, des « RAT » (pour Remote Access Trojan), permettent de prendre insidieusement le contrôle à distance de l’ordinateur de leurs victimes et exécutent différentes opérations comme :

- Le détournement de la webcam pour épier et prendre les victimes en photo à leur insu ;

- Suivre à la trace les activités en ligne des victimes ;

- Écouter les conversations à l’aide du micro de l’ordinateur ;

- Accéder aux comptes protégés par mot de passe.

Certains cas ont été fortement médiatisés, notamment aux Etats-Unis, comme le piratage de Miss Teen USA ou de Cassidy Wolf, mais la France est particulièrement touchée, puisqu’elle totalise 12 %des cas recensés dans le monde, arrivant en 3ème place.

[…]

En savoir plus :

Par JulieM pour info-utiles.fr

Source : http://www.info-utiles.fr/modules/news/article.php?storyid=9669

Et aussi : http://www.youtube.com/watch?v=KFi12D4sgCE&feature=youtu.be

Sécurité : Une arme anti-keylogger simple, gratuite et efficace …

Au cas où un keylogger infecterait votre ordinateur, mieux vaut prendre les devants et adopter un logiciel de chiffrement de frappe comme KeyScrambler. Comment ça marche ?

Au cas où un keylogger infecterait votre ordinateur, mieux vaut prendre les devants et adopter un logiciel de chiffrement de frappe comme KeyScrambler. Comment ça marche ?

[…]

KeyScrambler se télécharge sur le site officiel qfxsoftware.com, uniquement pour Windows (2003 et supérieurs).

Une fois installé, tout est géré de façon automatique, mais concrètement voici comment le logiciel fonctionne : dans sa version la plus simple (gratuite), KeyScrambler chiffre toutes les frappes effectuées au clavier sur 33 navigateurs Internet, dont les plus incontournables (Firefox, Chrome, Internet Explorer, Opera, etc.)

[…]

Par la rédaction de panoptinet.com

En savoir plus :

Source http://www.panoptinet.com/archives/12386

Et aussi : http://www.qfxsoftware.com/

Les mots de passe très longs sont désormais vulnérables …

La meilleure façon de sécuriser un accès (messagerie, réseau social, e-commerce, site de paiement, etc.) consiste souvent à adopter un mot de passe très long, théoriquement plus difficile à cracker. Malheureusement, ce n’est plus forcément vrai : le logiciel Hashcat permet désormais de cracker des mots de passe longs de 55 caractères …

La meilleure façon de sécuriser un accès (messagerie, réseau social, e-commerce, site de paiement, etc.) consiste souvent à adopter un mot de passe très long, théoriquement plus difficile à cracker. Malheureusement, ce n’est plus forcément vrai : le logiciel Hashcat permet désormais de cracker des mots de passe longs de 55 caractères …

[…]

Par la rédaction de panoptinet source arstechnica.com

En savoir plus :

Source http://www.panoptinet.com/archives/11882

Source image http://commons.wikimedia.org/wiki/File:Crystal_password.png?uselang=fr