Articles taggués ‘mail’

La loi sur le renseignement, serait-elle liberticide ?

Dans le cadre de la lutte contre le terrorisme, le projet de loi sur le renseignement sera débattu à l’Assemblée nationale à partir du 13 avril prochain. Inspiré du « Patriot Act » américain, il autorisera entre autres l’espionnage des appels téléphoniques, des SMS, des courriels et des ordinateurs.

Dans le cadre de la lutte contre le terrorisme, le projet de loi sur le renseignement sera débattu à l’Assemblée nationale à partir du 13 avril prochain. Inspiré du « Patriot Act » américain, il autorisera entre autres l’espionnage des appels téléphoniques, des SMS, des courriels et des ordinateurs.

Depuis sa première évocation, ce projet de loi a terrorisé plus d’une personnalité. Le juge antiterroriste Marc Trévidic est la dernière en date. Invité d’Yves Calvi sur RTL, le magistrat s’est dit très inquiet par ce texte. Il a d’ailleurs dénoncé les risques potentiels liés à son application. La loi doit en effet donner un cadre légal aux pratiques, souvent officieuses, des services de renseignement.

Écouter l’émission ici :

Par rtl.fr

En savoir plus :

Crédit Photo : Shutterstock

Les USA savent décrypter les communications internet cryptées …

La NSA est capable de décoder l’essentiel des systèmes de cryptage sur internet, des courriels aux transactions bancaires, selon des révélations jeudi de plusieurs médias risquant d’ajouter aux critiques contre les méthodes de surveillance de l’agence de renseignement américaine.

La NSA est capable de décoder l’essentiel des systèmes de cryptage sur internet, des courriels aux transactions bancaires, selon des révélations jeudi de plusieurs médias risquant d’ajouter aux critiques contre les méthodes de surveillance de l’agence de renseignement américaine.

Avec son homologue britannique du GCHQ, l’Agence nationale de sécurité (NSA) « a largement compromis les garanties données par les sociétés internet à leurs clients sur la sécurité de leur communication », affirme le Guardian, à l’origine de ces révélations avec le New York Times et ProPublica.

Un Français veut protéger les échanges sur Internet …

Gith propose un logiciel facile d’utilisation, pour chiffrer ses communications en un clic. Une révolution dans le monde imbuvable de la sécurité.

Gith propose un logiciel facile d’utilisation, pour chiffrer ses communications en un clic. Une révolution dans le monde imbuvable de la sécurité.

Alors que les révélations sur l’espionnage généralisé des internautes mis en oeuvre par les services secrets américains, mais aussi européens (France, Allemagne, etc.), font encore couler beaucoup d’encre, la société française Gith Security Systems est sur le point de proposer un logiciel très facile d’utilisation, pour le chiffrement des communications. Le but : permettre aux internautes « lambda » d’échanger gratuitement messages, documents et appels de manière protégée, en quelques clics au sein d’une même interface ergonomique. « Nous avons lancé le projet il y a un an, bien avant que ça devienne à la mode, et nous sommes donc parmi les premiers », explique le fondateur Benoît Girard, 32 ans, ingénieur et ancien des laboratoires de recherche du ministère de la Défense.

[…]

Par Guerric Poncet pour lepoint.fr

En savoir plus :

Quand Google alerte ses utilisateurs espionnés …

Des milliers d’utilisateurs de Gmail, journalistes et experts, ont été alertés cette nuit (03/10/12) par Google de tentatives d’intrusion dans leur compte. Des attaques soutenues par des États du Moyen-Orient, croit savoir le géant du web.

“Gmail m’annonce que des attaques menées par des États tenteraient de s’infiltrer dans mon compte ou mon ordinateur.” C’est la mauvaise surprise qu’ont constatée hier Noah Schactman, journaliste pour le blog Danger Room de Wired, et un expert en antiterrorisme Daveed Gartenstein-Ross du think-tank américain Foundation for Defense of Democracies, avant de la partager sur Twitter.

“Gmail m’annonce que des attaques menées par des États tenteraient de s’infiltrer dans mon compte ou mon ordinateur.” C’est la mauvaise surprise qu’ont constatée hier Noah Schactman, journaliste pour le blog Danger Room de Wired, et un expert en antiterrorisme Daveed Gartenstein-Ross du think-tank américain Foundation for Defense of Democracies, avant de la partager sur Twitter.

Contacté par Owni, Daveed Gartenstein-Ross indique sur Twitter ne pas en savoir davantage : “Gmail a simplement fait une alerte, ainsi que des suggestions pour protéger son compte.”

[…]

Mise en place par Google en juin dernier, cette procédure d’alerte prend la forme d’une bannière rouge s’affichant au-dessus de la boîte de réception et consiste à informer les utilisateurs de Gmail de tentatives d’accès à leurs comptes, qui “suggèrent fortement l’implication d’Etats ou de groupes soutenus par des Etats.” Elles prendraient la forme de phishing, de mails demandant des informations à l’utilisateur en se faisant passer pour certains prestataires de service, ou de malware, de messages comportant des logiciels malveillants en lien ou en pièce jointe.

[…]

En 2010, suite à une série d’attaques en provenance de la Chine, connue sous le nom “opération Aurora” Google avait entériné un rapprochement avec la NSA, l’agence de surveillance des télécommunications américain, visant à “une meilleure protection du propriétaire du moteur de recherche et de ses utilisateurs”, expliquait alors Le Monde. Une proximité qui pousse certains commentateurs à s’interroger sur la nature des alertes de Google mises en place en juin dernier : oseraient-ils dénoncer des actions américaines ?

[…]

Par Andréa Fradin pour owni.fr

En savoir plus:

source http://owni.fr/2012/10/03/google-alert-ses-utilisateurs-espionnes/

Espionnage du web sous l’œil de l’Union Européenne …

L’Union Européenne prévoit de faire une proposition d’amendement de la Directive sur la Conservation des Données cette année. L’accès aux données conservées par les autorités policières pourrait être réglementé par l’UE à l’avenir, si la Commission bénéficie du soutien des États membres et des eurodéputés.

A lire sur contrepoints.org :

- Un article d’Open Europe.

La Coalition au pouvoir [Ndt: nom donné au gouvernement de coalition anglais regroupant le Conservative Party et les Liberal Democrats] a reculé sur les nouveaux pouvoirs gouvernementaux pour la surveillance d’Internet, préférant une « consultation » sur une ébauche à un projet de loi.

Bien que les propositions exactes restent vagues, la Coalition semble se préparer à étendre la législation actuelle sur la conservation et l’accès à ces données (la destination des appels téléphoniques, e-mails et sites visités, mais pas leur contenu, est déjà enregistrée et conservée pendant 12 mois selon la loi anglaise).

Bien que les propositions exactes restent vagues, la Coalition semble se préparer à étendre la législation actuelle sur la conservation et l’accès à ces données (la destination des appels téléphoniques, e-mails et sites visités, mais pas leur contenu, est déjà enregistrée et conservée pendant 12 mois selon la loi anglaise).

Quel est l’angle de l’UE sur cette question, puisqu’il y en a forcément un ?

Les obligations des fournisseurs de services sur la conservation des données sont établies dans la Directive sur la Conservation des Données de 2006. Nous avons examiné la directive et d’autres propositions de surveillance de l’UE dans ce rapport de 2009. Mais il faut noter que le gouvernement précédent du Royaume-Uni a été un co-auteur de la proposition initiale de l’UE quand elle a été déposée en 2004, puis à la suite des attentats de Londres en 2005, un fervent partisan de ces règles.

Les nouvelles propositions de la Coalition, qui devraient probablement continuer à être poussées une fois la tempête calmée, utiliseraient une loi britannique supplémentaire pour étendre les données recueillies aux contacts créés aux travers des réseaux sociaux, et même potentiellement des jeux vidéos en ligne.

- Mais, la proposition qui est probablement la plus controversée est d’autoriser les agents de renseignement à accéder aux e-mails, appels téléphoniques et SMS en « temps réel » sans mandat, plutôt que rétrospectivement.

Tout cela va au-delà de la directive actuelle de l’UE, qui est essentiellement limitée à la conservation des données sur les appels fixes et mobiles, e-mails et historique web. Cette directive laisse également aux États membres le choix de décider comment les autorités policières peuvent avoir accès à ces données.

[…]

Par la rédaction de contrepoints.org

En savoir plus :

source http://www.contrepoints.org/2012/04/10/76745-espionnage-du-web-lue-y-pousse

Plus de la moitié des internautes sont en fait des robots, pas tous bienveillants …

A lire sur itespresso.fr :

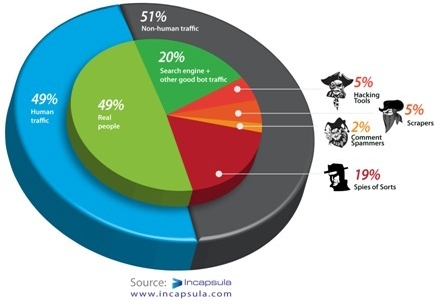

Moteurs de recherche, logiciels de piratage, spammeurs, espions… les robots généreraient 51% du trafic sur la Toile.

Quels dangers pour les entreprises trop peu soupçonneuses ?

Plus de la moitié du trafic Internet n’émanerait pas d’une quelconque activité humaine, mais serait le fruit de robots généralement malintentionnés.

Plus de la moitié du trafic Internet n’émanerait pas d’une quelconque activité humaine, mais serait le fruit de robots généralement malintentionnés.

Espionnage, spam, piratage… pèsent sur les moins précautionneux des développeurs nombre de menaces bien définies, mais mal appréhendées, passées sous silence par Google Analytics et consorts.De tels outils de mesure d’audience ne font pas la différence entre ces 49% d’internautes en chair et en os, ces 20% de bots (essentiellement les moteurs de recherche) et ces 31% restants, qui catalysent les craintes d’Incapsula.

Auteur d’une étude en ce sens, l’éditeur de solutions de sécurité a basé sa réflexion sur un millier de ses clients qui enregistrent plusieurs dizaines de milliers de visiteurs mensuels sur leur site.

A eux seuls, les logiciels de piratage généreraient quelque 5% du trafic Web total. Leur office à double temps consiste à un repérage initial d’éventuelles failles de sécurité, dans l’optique d’une exploitation ultérieure pour récupérer des données ou encore injecter du code malveillant.

[…]

source : http://www.itespresso.fr/plus-de-la-moitie-des-internautes-sont-des-robots-51804.html

Par Clément Bohic pour itespresso.fr

En savoir plus :

source : ttp://www.itespresso.fr/plus-de-la-moitie-des-internautes-sont-des-robots-51804.html

Chine : le piratage de milliers d’emails de voyageurs d’affaires serait une méthode appliquée depuis longtemps …

A lire sur deplacementspros.com :

[…]

Selon les informations fournies par les américains, tous les mails qui transitaient via les réseaux internet gérés par IBahn auraient été piratés, analysés et conservés. Parmi les domaines analysés : l’aéronautique, l’industrie pharmaceutique et celle des nouvelles technologies informatiques.

La Chine n’a jamais caché que la recherche d’informations commerciales stratégiques était une activité importante de ses services d’espionnage. On estime aujourd’hui que plus de 150 000 personnes en Chine travaillent à l’espionnage économique. Pour la CIA, cette information est préoccupante même si, selon elle, la plupart des grandes entreprises américaines se sont protégées de ce type d’attaque. La France n’a jamais communiqué sur ce sujet même si on sait que depuis quelques années, les entreprises du CAC40 auraient été formées par des agents à la cyber guerre économique. A cette heure, les spécialistes de la sécurité numériques invitent les entreprises à utiliser des outils cryptés qui rendent difficile la lecture des messages transmis sur les réseaux.

La Chine n’a jamais caché que la recherche d’informations commerciales stratégiques était une activité importante de ses services d’espionnage. On estime aujourd’hui que plus de 150 000 personnes en Chine travaillent à l’espionnage économique. Pour la CIA, cette information est préoccupante même si, selon elle, la plupart des grandes entreprises américaines se sont protégées de ce type d’attaque. La France n’a jamais communiqué sur ce sujet même si on sait que depuis quelques années, les entreprises du CAC40 auraient été formées par des agents à la cyber guerre économique. A cette heure, les spécialistes de la sécurité numériques invitent les entreprises à utiliser des outils cryptés qui rendent difficile la lecture des messages transmis sur les réseaux.

[…]

Par la rédaction de deplacementspros.com

En savoir plus :

Espionnage web à l’échelle mondiale, révélations sur WikiLeaks …

WikiLeaks a annoncé jeudi avoir repris ses publications, suspendues en octobre faute de fonds, avec des documents montrant l’espionnage par des gouvernements de leurs propres citoyens grâce aux technologies fournies par des industriels spécialisés dans la surveillance.

VIDEO ICI

WikiLeaks avait dû suspendre ses publications en octobre faute de trésorerie. Après un mois sans « fuites », le robinet aux documents confidentiels s’est rouvert. Et ceux publiés jeudi concernent, cette fois, l’espionnage par des gouvernements de leurs propres citoyens grâce aux technologies fournies par des industriels spécialisés dans la surveillance.

WikiLeaks avait dû suspendre ses publications en octobre faute de trésorerie. Après un mois sans « fuites », le robinet aux documents confidentiels s’est rouvert. Et ceux publiés jeudi concernent, cette fois, l’espionnage par des gouvernements de leurs propres citoyens grâce aux technologies fournies par des industriels spécialisés dans la surveillance.

Lors d’une conférence de presse, Julian Assange a lancé la publication de centaines de documents provenant de 160 industriels de 25 pays spécialisés dans la surveillance et l’interception des télécommunications. Ils montrent comment ces systèmes permettent à des gouvernements de surveiller les individus à travers leurs téléphones mobiles, comptes de messagerie et les traces laissées sur internet. « Nous publions aujourd’hui plus de 287 dossiers montrant la réalité d’une industrie de surveillance à grande échelle – une industrie qui vend aussi bien ses équipements aux démocraties qu’aux dictatures pour espionner des populations entières« , a déclaré le fondateur de WikiLeaks à Londres.

[…]

Une affaire d’espionage massif prend de l’ampleur aux Etats-Unis et commence à inquiéter en Europe. En effet, un hacker américain, Trevor Eckhart, a découvert un petit logiciel, Carrier IQ, que les opérateurs et/ou les constructeurs intègrent afin d’améliorer la qualité et la performance de leurs réseaux mobiles (aux Etats-Unis, Verizon et Sprint sont clients). Ces informations sont anonymisés par Carrier IQ.

Le problème est que ce logiciel d’aide à la supervision des réseaux ne fait pas qu’envoyer des données sur la qualité du réseau. En effet, la version Android de Carrier iQ, découverte par Eckhart, renvoie des informations sur les actions faites (détection de l’écran tactile, localisation GPS, ouverture/fermeture d’applications,…) et les usages (SMS envoyés/reçus, sites Web visités,…). Pour Trevor, l’application ressemble plus à un logiciel espion qu’à un logiciel de supervision.

[…]

Par AFP, TF1 et Le Monde sur :

source http://www.dailymotion.com/video/xmpy5k_wikileaks-s-attaque-a-l-espionnage-a-l-echelle-mondiale_news

source http://lci.tf1.fr/high-tech/wikileaks-s-attaque-au-businesse-de-l-espionnage-du-web-6856122.html

source http://www.echosdunet.net/dossiers/dossier_8455_un+mouchard+dans+smartphones+aux+etats-unis.html

Yahoo accusé d’espionnage …

Un important groupe de consommateurs anglais a accusé Yahoo de mettre son nez dans les e-mails personnels de ses utilisateurs pour les revendre à des annonceurs.

Lorsque l’on souscrit à son nouveau service de messagerie (depuis juin), Yahoo indique que des technologies de scanning seront utilisées pour bloquer les pourriels et le spam, mais aussi pour offrir des publicités « pertinentes ». Une boîte de dialogue apparaîtra pour demander leur consentement aux utilisateurs pour la mise en place de ces pratiques (qui rechercheront certains mots clés et liens dans les e-mails). En cas d’acceptation, l’internaute verra s’ouvrir des pop-ups publicitaires en rapport avec des mots clés contenus dans ses messages reçus.

Une pratique jugée intrusive pour la vie privée outre-manche, par Which? Computing, qui déclare que « les gens devraient pouvoir s’écrire sans que Yahoo ne vienne jeter un oeil dans leurs messages« .

[…]

Par Orianne Vatin pour linformaticien.com

En savoir plus :

http://www.linformaticien.com/actualites/id/21131/yahoo-accuse-d-espionnage.aspx

La preuve numérique dans la procédure du divorce pour faute …

Annonces, rencontres, tchats sur Internet, inscription sur des sites de rencontre, copie des données du disque dur, espionnage de l’ordinateur, SMS, E-mail : quels sont les éléments qui peuvent être produits comme preuves dans le cadre du divorce pour faute ?

« Le divorce peut être demandé par l’un des époux lorsque des faits constitutifs d’une violation grave ou renouvelée des devoirs et obligations du mariage sont imputables à son conjoint et rendent intolérable le maintien de la vie commune » (article 242 du Code civil).

« Les faits invoqués en tant que causes de divorce peuvent être établis par tout mode de preuve, y compris l’aveu » (article 259 du Code civil). Il faut tout de même préciser que, pour des raisons évidentes, les témoignages des descendants des époux, c’est-à-dire ceux des enfants et des petits-enfants, ne sont pas retenus.

Par ailleurs, il existe des limites légales à la recevabilité des preuves collectées ; ces limites tiennent aux moyens mis en œuvre pour recueillir les preuves.

[…]

- L’inscription d’un époux sur un site de rencontre peut-elle constituer une faute ?

Selon la jurisprudence, un acte d’inscription isolé sur un site de rencontre ne saurait, à lui seul, être retenu comme une faute justifiant le prononcé d’un divorce. En effet, toute faute ou violation d’un devoir ou d’une obligation conjugale ne justifie pas le prononcé du divorce ; la faute doit revêtir un caractère de gravité suffisante ou être répétée pour que le juge accepte de prononcer le divorce.

Mais lorsqu’il est « produit des éléments démontrant que l’époux s’est inscrit sur un site de rencontres depuis une certaine période, qu’il entretient des correspondances intimes, envoie des photos compromettantes et recherche manifestement des aventures extraconjugales », le juge peut reconnaître dans ces comportements une faute qui justifie le prononcé du divorce (Cour d’appel de Lyon 2ème chambre 7 février 2011, N° de RG : 09/06238)

Il en est de même lorsqu’il est démontré qu’un époux s’adonne à « une fréquentation soutenue et injurieuse d’Internet sur des sites de rencontres ou pornographiques » (Cour d’appel de Paris, 19 décembre 2007, N° de RG : 07/03365)

[…]

- Quand la chasse aux SMS est ouverte dans le divorce pour faute :

« L’écrit sous forme électronique est admis en preuve au même titre que l’écrit sur support papier, sous réserve que puisse être dûment identifiée la personne dont il émane et qu’il soit établi et conservé dans des conditions de nature à en garantir l’intégrité » (Article 1316-1 du Code civil).

Malgré cet article énoncé par la loi n° 2000-230 du 13 mars 2000 portant adaptation du droit de la preuve aux technologies de l’information et relative à la signature électronique, les juridictions considéraient, jusqu’à une décision récente de 2009, que les SMS « relevaient de la confidentialité et du secret de la correspondance » et que la « lecture de ces courriers à l’insu de leur destinataire constitue une atteinte grave à l’intimité de la personne ».

Mais, la Cour de cassation, dans un arrêt en date du 17 juin 2009, a admis la recevabilité des SMS comme preuve dans la procédure de divorce pour faute. Dans cette affaire, une épouse avait produit des SMS trouvés sur le portable professionnel de son époux pour prouver les relations extraconjugales de ce dernier. La cour a rappelé que « que la preuve pouvant être apportée par tout moyen [en ce compris les SMS] excepté par violence ou par fraude », (Cour de cassation, chambre civile, 17 juin 2009, N° de pourvoi : 07-21796).

[…]

- Y a-t-il des limites aux fouilles et intrusions dont peut faire objet l’ordinateur utilisé par l’époux pour trouver des preuves ?

« Dès lors que l’ordinateur consulté est l’ordinateur familial, accessible par l’un ou l’autre des époux, sans code d’accès verrouillé », le juge considère que les preuves recueillies par un époux sont recevables, à moins que l’autre ne démontre qu’un moyen frauduleux a été utilisé pour consulter les messages. (Cour d’appel de Lyon, 2ème chambre, 7 février 2011, N° de RG : 09/06238).

[…]

De même, la mise en place de logiciels pour espionner et surveiller les sites consultés par l’époux, le piratage de sa boite mail, ou tout autre procédé de ce genre destiné à capter ses conversation ou échanges vidéo doivent être tenus pour des procédés frauduleux.

[…]

Par Judith Duperoy, Avocat, pour village-justice.com

En savoir plus :

http://www.village-justice.com/articles/Infidelite-virtuelle-adultere-preuve,10323.html