Archive pour la catégorie ‘information détective privé’

Les conséquences économiques des cessions d’entreprises françaises …

Commission des affaires économiques, Jeudi 11 juillet 2019 :

Commission des affaires économiques, Jeudi 11 juillet 2019 :

Audition de M. Arnaud Montebourg, ancien ministre, entrepreneur, sur la situation de General Electric en France et les outils de l’État pour mieux anticiper les conséquences économiques des cessions d’entreprises françaises.

Pour aller plus loin sur l’affaire Alstom :

- Thinkerview : https://www.youtube.com/watch?v=dejeVuL9-7c

CICLADE, se faire restituer les fonds d’un compte inactif ?

En France, plusieurs milliards d’euros sont placés sur des comptes bancaires ou des contrats d’assurance-vie inactifs, donc en attente d’être réclamés par leurs bénéficiaires. Depuis 2014, le site internet CICLADE permet à toute personne de rechercher si des sommes restées sur des comptes inactifs lui reviennent. Explications.

[…]

Les banques ont un certain nombre d’obligation en matière de gestion des comptes inactifs :

- s’assurer que les titulaires sont vivants : les banques doivent s’informer de l’éventuel décès des titulaires, en croisant les fichiers clients avec le registre national d’identification des personnes physiques (RNIPP) de l’Insee

- informer les titulaires ou leurs représentants légaux ou ayants droits de l’état d’inactivité des comptes

- limiter les frais de tenue de compte

- transférer la gestion des comptes à la Caisse des Dépôts après un certain délai, variable selon que le titulaire est vivant ou non et selon le type de produit financier

- publier annuellement le nombre de comptes bancaires inactifs et le montant des encours détenus ou transférés à la Caisse des Dépôts .

La Caisse des Dépôts doit, elle, faire la publicité de l’identité des titulaires des comptes bancaires transférés.

[…]

En 2018 : 5,1 milliards d’euros étaient en attente d’être réclamés.

[…]

Pour accéder aux comptes inactifs, vous devez prendre contact avec l’établissement financier (banque, organisme d’assurance ou d’épargne salariale) qui détient peut-être encore les sommes du compte ou du contrat d’assurance vie.

Si les délais de conservations par l’établissement financier sont dépassés, vous pouvez alors utiliser CICLADE, le service de recherche en ligne de la Caisse des dépôts. Vous pourrez y rechercher les sommes qui vous reviennent, préalablement transférées par les établissements financiers.

Si la Caisse des dépôts possède des sommes qui vous reviennent, elles vous seront restituées.

[…]

Par Bercy Infos pour economie.gouv.fr

En savoir plus :

Google permet la destruction de vos données personnelles …

A l’heure de la protection des données personnelles, Google semble vouloir rassurer ses usagers. Ainsi, il est désormais possible de supprimer certaines données web et de géolocalisation automatiquement. Voici la procédure à suivre pour y parvenir.

A l’heure de la protection des données personnelles, Google semble vouloir rassurer ses usagers. Ainsi, il est désormais possible de supprimer certaines données web et de géolocalisation automatiquement. Voici la procédure à suivre pour y parvenir.

Google l’avait promis au mois de mai, c’est maintenant une réalité… une fonctionnalité vient d’être mise en place qui permet de détruire certaines données que les utilisateurs ne veulent pas utiliser. L’option se retrouve ainsi au sein du tableau de bord Google, et permet donc de détruire automatiquement certaines données personnelles au bout de trois ou 18 mois par exemple.

[…]

Vous pouvez ensuite choisir de supprimer automatiquement les données conservées, et non manuellement (l’option mise par défaut). Dès lors, Google vous confirme que toutes vos activités antérieures à la période choisie seront détruites une fois que le processus sera confirmé. Voilà donc une manière de reprendre en main son identité numérique.

[…]

Par pour begeek-fr

En savoir plus :

Crédit Photo : Shutterstock

ONU : moratoire international sur la vente des logiciels d’espionnage …

Aujourd’hui, les gouvernements peuvent agir en toute impunité, sans qu’aucune réglementation n’ait été mise en place.

Aujourd’hui, les gouvernements peuvent agir en toute impunité, sans qu’aucune réglementation n’ait été mise en place.

David Kaye, expert en surveillance de l’ONU, a réclamé un moratoire international sur la vente des logiciels d’espionnage. Comme l’explique Reuters, dans son rapport publié mardi dernier, il estime que les gouvernements utilisent ces logiciels, fabriqués par des entreprises privées, de manière abusive.

- Les Droits de l’Homme sont clairement en jeu

L’expert des Nations Unies a écrit que « la surveillance de certaines personnes, très souvent des journalistes, des militants, ou encore des personnalités de l’opposition, peut conduire à des détentions arbitraires, parfois à la torture et éventuellement à des exécutions extrajudiciaires ». Il explique qu’il aurait reçu des témoignages détaillés décrivant l’utilisation de ces logiciels par certains gouvernements.

[…]

Par pour siecledigital.fr

En savoir plus :

Source https://siecledigital.fr/2019/06/24/lonu-veut-un-moratoire-pour-la-vente-des-logiciels-despionnage/

Crédit Photo : Shutterstock

Le Salon du Bourget nid d’espions ? Rien ne change 10 ans après (vidéo) …

2019 – Les grand-messes de l’armement et des industries sensibles sont aussi des terrains d’affrontement entre espions et services de contre-ingérence.

2019 – Les grand-messes de l’armement et des industries sensibles sont aussi des terrains d’affrontement entre espions et services de contre-ingérence.

Le Salon international de l’aéronautique et de l’espace (SIAE) du Bourget a ouvert ses portes à Paris, lundi 17 juin. Cette grand-messe réunissant des acteurs économiques majeurs, avec une large dimension militaire, est un paradis pour les espions du monde entier… y compris pour les Français. De nombreuses délégations ne viennent pas que pour faire leurs emplettes : « En économie, nous n’avons pas d’amis ! » résume le général Éric Bucquet, à la tête de la Direction du renseignement et de la sécurité de la Défense (DRSD*). « Nous pouvons seulement avoir des intérêts qui s’alignent avec d’autres, parfois », juge-t-il.

[…]

2009 – Les journées portes ouvertes du salon aéronautique du Bourget sont potentiellement un danger pour les constructeurs. Certains visiteurs font de l’espionnage industriel. Le point sur les précautions à observer pour être vus sans être découverts.Le reportage alterne des images factuelles avec les interviews de Frédéric BERTEIL, direction départementale du renseignement intérieur et de Cyrille VUE, directeur général de « Erpro Group ».

[…]

[…]

Par Guerric Poncet pour lepoint.fr

Par Fabien Chadeau et Jean François Monier pour France 2 sur ina.fr

En savoir plus :

Sources :

- https://www.lepoint.fr/economie/le-salon-du-bourget-est-il-un-nid-d-espions-18-06-2019-2319693_28.php

- https://www.ina.fr/video/3936888001015

Crédit Photo : Shutterstock

Logiciel espion, détournement de webcam et cyberviolences conjugales …

Les violences conjugales s’accompagnent très souvent de cyberviolences. Elles peuvent prendre des formes si diverses qu’elles sont difficiles à repérer pour les victimes. Notre enquête auprès de Françaises montre combien elles deviennent tristement banales.

Les violences conjugales s’accompagnent très souvent de cyberviolences. Elles peuvent prendre des formes si diverses qu’elles sont difficiles à repérer pour les victimes. Notre enquête auprès de Françaises montre combien elles deviennent tristement banales.

La cyberviolence conjugale ne s’arrête plus à la lecture des SMS ou emails du ou de la conjointe. Certaines personnes utilisent désormais des nouvelles technologies inattendues pour surveiller la victime ou exercer sur elle un contrôle. En quelques clics, les conjoints oppressants sont capables de suivre les déplacements de la victime, recevoir ses messages sur leur téléphone ou même vérifier quelle pourrait être la vie sexuelle de leur partenaire grâce à une application de règles.

[…]

Un véritable business se cache derrière ces applications aussi simples à installer que difficiles à détecter, comme le racontait Le Monde dans une enquête.

[…]

Par pour numerama.com

En savoir plus :

Crédit Photo : Shutterstock

Sécurité et protection de la vie privée sur Internet …

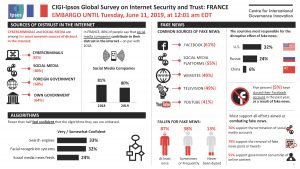

Selon la dernière enquête mondiale IPSOS sur la « confiance et la sécurité en ligne » commanditée par le CIGI en partenariat avec l’Internet Society et le UNCTAD, les réseaux sociaux sont l’une des principales causes de défiance envers Internet. 75% des internautes déclarent notamment se méfier de Facebook, Twitter et consorts. De plus, 81% et 62% des individus accusent la cybercriminalité et le manque de sécurité sur la Toile. Face à ce constat, les internautes adaptent leurs comportements afin de renforcer la protection et la confidentialité de leurs données.

Selon la dernière enquête mondiale IPSOS sur la « confiance et la sécurité en ligne » commanditée par le CIGI en partenariat avec l’Internet Society et le UNCTAD, les réseaux sociaux sont l’une des principales causes de défiance envers Internet. 75% des internautes déclarent notamment se méfier de Facebook, Twitter et consorts. De plus, 81% et 62% des individus accusent la cybercriminalité et le manque de sécurité sur la Toile. Face à ce constat, les internautes adaptent leurs comportements afin de renforcer la protection et la confidentialité de leurs données.

Ainsi, ils sont 49% à divulguer moins d’informations personnelles en ligne, 43% à utiliser les fonctionnalités de sécurité de leurs appareils connectés et 39% à naviguer seulement sur des sites sûrs. En revanche, seulement 19% déclarent utiliser des outils plus sophistiqués tels que le cryptage ou les VPN (réseau virtuel privé) afin de garantir leur sécurité et protéger leur vie privée.

[…]

Par la rédaction de viuz.com

En savoir plus :

La messagerie Telegram victime d’une importante cyberattaque …

Les autorités chinoises semblent vouloir empêcher l’utilisation de cette application lors des manifestations à Hongkong.

autorités chinoises semblent vouloir empêcher l’utilisation de cette application lors des manifestations à Hongkong.

Hier, mercredi 12 juin, les serveurs de la messagerie chiffrée Telegram ont été victime d’une attaque par déni de service distribué (DDoS) de grande ampleur. Ce qui a détérioré la disponibilité du service pour « les utilisateurs du continent américain et quelques utilisateurs d’autres pays », explique la société dans un tweet.

[…]

Par Gilbert KALLENBORN pour 01net.com

En savoir plus :

La «fraude du président» refait surface …

Des entreprises dans le domaine de l’assurance et de la distribution d’assurance auraient été ciblées par des malfaiteurs au cours des dernières semaines, selon l’Autorité des marchés financiers (AMF).

Des entreprises dans le domaine de l’assurance et de la distribution d’assurance auraient été ciblées par des malfaiteurs au cours des dernières semaines, selon l’Autorité des marchés financiers (AMF).

Pour ce stratagème, le fraudeur utilise une adresse courriel similaire à celle du président de l’entreprise visée et il tente de convaincre la victime, un travailleur dans l’organisation, d’effectuer un transfert de fonds. Par ailleurs, il note aussi au destinataire que certains points doivent être respectés afin de suivre la réglementation de l’AMF.

«Le courriel donne l’impression que le président demande une action très rapide», explique M. Théberge. « Bien souvent, les employés souhaitent agir le plus efficacement possible. Dans ce cas, on peut commettre un faux pas », ajoute-t-il.

[…]

Une fraude par Internet a failli coûter 420 000 euros à une entreprise strasbourgeoise. Son directeur a accepté de témoigner mercredi à l’occasion …

[…]

Par Jean-Michel Genois Gagnon pour tvanouvelles.ca et pour dna.fr

En savoir plus :

Sources : https://www.tvanouvelles.ca/2019/06/12/la-fraude-du-president-ressurgit-1

https://www.dna.fr/edition-de-strasbourg/2019/06/12/victime-de-la-fraude-au-president

Crédit Photo : Shutterstock

Cryptojacking, explication …

Ces derniers mois, une nouvelle tendance de cybercriminalité est apparue. Certains pirates informatiques ne cherchent plus à extorquer de l’argent aux entreprises par le biais d’attaques par logiciel de rançon. Au lieu de cela, ils utilisent les ordinateurs de leurs victimes à leur insu pour gagner de l’argent.

Ces derniers mois, une nouvelle tendance de cybercriminalité est apparue. Certains pirates informatiques ne cherchent plus à extorquer de l’argent aux entreprises par le biais d’attaques par logiciel de rançon. Au lieu de cela, ils utilisent les ordinateurs de leurs victimes à leur insu pour gagner de l’argent.

On parle de cryptojacking lorsqu’un hacker exploite la puissance d’ordinateurs qui ne lui appartiennent pas pour miner, autrement dit créer de la monnaie virtuelle. Pertes de productivité, coûts d’exploitation élevés et même détérioration de l’infrastructure informatique : les dommages causés par le cryptojacking affectent sensiblement les entreprises.

[…]

Par Jean-Benoît Nonque pour economiematin.fr

En savoir plus :

Source : http://www.economiematin.fr/news-cryptojacking-la-nouvelle-ruee-vers-l-or

Crédit Photo : Shutterstock